Die Antwort auf diese Frage lässt sich nur mit „Ja“ beantworten. Auch wenn es sich nur um ein kleines Unternehmen handelt, wird mit schützenswerten Daten gearbeitet. Dies können sowohl personenbezogene als auch firmeninterne Daten sein. Der Schutz der Daten ist wichtig, um den wirtschaftlichen Erfolg zu sichern, da es ansonsten zu Imageschäden und/oder finanziellen Schäden kommen kann.

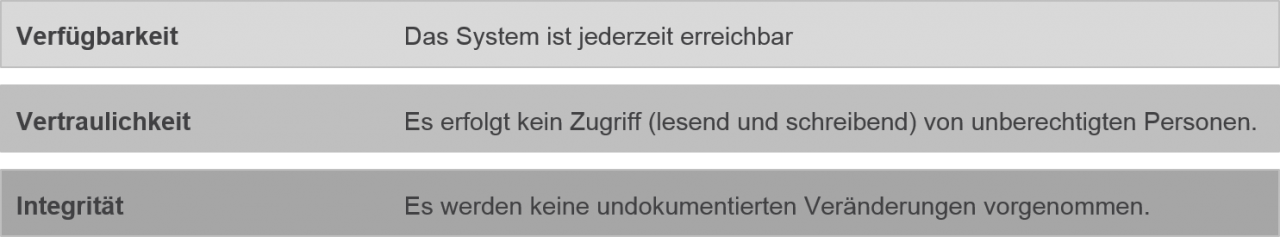

Schutzziele

Die IT-Sicherheit hat zum Ziel, die Verfügbarkeit, Vertraulichkeit und Integrität des IT-Systems zu wahren und die damit verbundenen Risiken zu minimieren.

Maßnahmen zur Gewährleistung der IT-Sicherheit

Für die Risikominimierung im IT-System sollten verschiedene organisatorische und technische Maßnahmen ergriffen werden. Viele davon sind auch mit wenigen Mitteln einfach umsetzbar, da man schon viel mit einer strukturierten Organisation und der Einführung von bestimmten Regeln erreichen kann.

Folgende technische Maßnahmen sollten mindestens umgesetzt werden:

- Integration einer Firewall inklusive Deep Packet Inspection in das System

- Unternehmensweiter Einsatz einer Antivirensoftware

- Es sollte eine Netzwerksegmentierung stattfinden.

- Für alle Anmeldungen sollten Passwörter verwendet und keine Konten geteilt werden.

- Es sollte eine regelmäßige Datensicherung eingerichtet sein.

- Es sollten regelmäßig Patches und Updates eingespielt werden.

- Integration eines Spamfilters in den Mailvorgang

- Beschränkung jedes Benutzers auf die Rechte, die er unbedingt benötigt

- Es sollte eine verschlüsselte Übertragung von sensiblen Daten stattfinden.

Folgende organisatorische Maßnahmen sollten mindestens umgesetzt werden:

- Sensibilisierung der Mitarbeiter zu dem Thema IT-Sicherheit

- Es sollte eine regelmäßige Protokollauswertung stattfinden.

- Durchführung regelmäßiger Schulungen zum Thema IT(-Sicherheit)

- Es sollte eine Regelung zur privaten Nutzung von IT vorhanden sein.

- Es sollten Notfallpläne (ausgedruckt) vorhanden sein.

- Erstellung einer Dokumentation zu den bestehenden IT-Vorgängen, -Regelungen und -Sicherheitsmaßnahmen

- Es sollten Regeln zur Beschaffung und Verwendung mobiler Geräte bestehen.

- Es sollte eine Zutrittskontrolle für die Serverräume vorhanden sein.

Je nach Art der Daten und Verarbeitungstätigkeiten sind ggf. weitere technische und organisatorische Maßnahmen notwendig und sinnvoll.

Informationssicherheitsmanagementsystem

Alle genannten Maßnahmen lassen sich auch innerhalb eines Informationssicherheitsmanagementsystems (ISMS) umsetzen. Meist wird dies im Zuge einer Zertifizierung durchgeführt. Die bekanntesten ISMS-Standards sind der IT-Grundschutz und die ISO 27001. Beide Standards sind sehr umfangreich und somit nur eingeschränkt praktikabel für KMUs (kleinere und mittlere Unternehmen).

Speziell für KMUs wurden das ISIS12 und die VdS-Richtlinie 10000 (früher 3473) entwickelt. Diese versuchen mit möglichst wenigen Maßnahmen einen hohen Grad an Sicherheit zu erzielen.

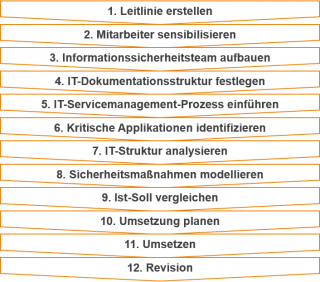

Das ISIS12 beinhaltet die Einführung eines ISMS in zwölf Schritten:

Innerhalb dieser Schritte wird die IST-Situation festgestellt und Schritt für Schritt in den SOLL-Zustand überführt. Nach erfolgreicher Durchführung ist eine Erweiterung auf die bekannten Standards möglich.

Die VdS-Richtlinie 10000 „Cyber-Security für kleine und mittlere Unternehmen“ hat einen geringeren Umfang als das ISIS12, jedoch wird angegeben, dass schon mit 20 % des Umfangs der ISO 27001 ein angemessenes Schutzniveau erreicht werden kann. In der Richtlinie sind konkrete Maßnahmen enthalten und diese können folglich auch erweitert werden.

Sie benötigen Unterstützung bei der IT-Sicherheit in Ihrem Unternehmen? Dann nehmen Sie über das nachfolgende Formular Kontakt mit uns auf.

Bildquellen: pixabay, N+P