Was kann durch Ransomware passieren?

Eingeschleust wird Ransomware oft durch E-Mail-Anhänge oder kompromittierte Webseiten. Locky verschlüsselt dabei nur Nutzerdaten und benötigt keine weitreichenden Rechte auf dem befallenen Computersystem. Auch auf bisher weniger gefährdeten Plattformen kann er daher erfolgreich agieren.

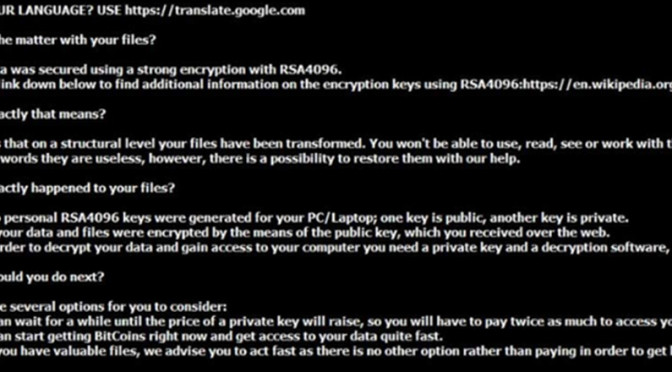

Nach Verschlüsselung der Daten werden diese mit der Endung .locky angezeigt. Über eine Nachricht auf dem Bildschirm erfährt der Nutzer, dass ein Lösegeld von mehreren hundert Euro in Bitcoins zu zahlen ist. Dadurch soll eine Software namens Locky Decryptor zum Entschlüsseln der Dateien erworben werden.

Was ist zu tun, wenn man von Ransomware betroffen ist?

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) rät von der Zahlung dieser Summe ab, da die Dateien oder Programme in vielen Fällen trotz Bezahlung nicht entschlüsselt werden.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) rät von der Zahlung dieser Summe ab, da die Dateien oder Programme in vielen Fällen trotz Bezahlung nicht entschlüsselt werden.

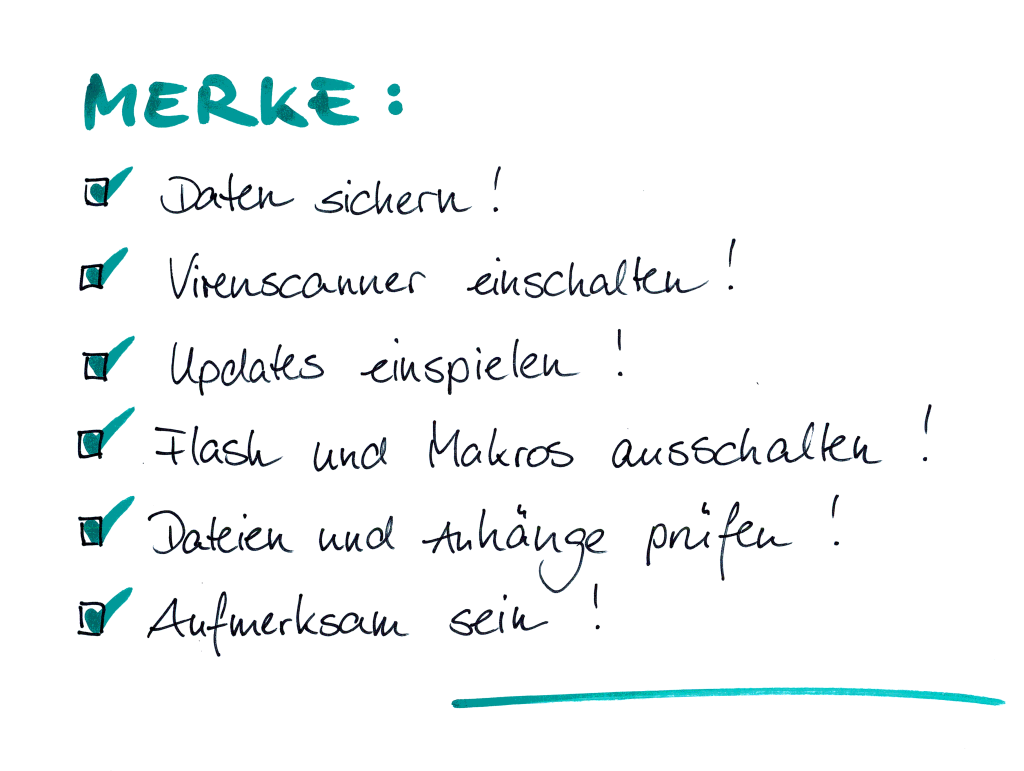

Betroffene sollten zuerst das infizierte Gerät vom Netzwerk trennen. Danach bleibt oftmals nur das Zurückspielen einer älteren Datensicherung, was den Verlust von jüngeren Firmendaten zur Folge hat. Dabei ist darauf zu achten, dass die Datensicherung zu einem Zeitpunkt erstellt wurde, als Locky noch nicht im System war.

Gemeinsam mit Ihnen erarbeiten wir gern Konzepte für erhöhten Datenschutz und durchgängige IT-Sicherheit. Dabei diskutieren wir auch Lösungen zur Eindämmung der Gefahren, beispielsweise durch Mitarbeiterschulungen, die Konzeption von Arbeitsanweisungen oder die Implementierung von Next Generation Firewalls und Virenscannern.

Gern stehen wir Ihnen für sämtliche Fragen rund um Ihre IT-Sicherheit zur Verfügung.