Gerade hier gibt es wesentliche Stellschrauben, um Sicherheitslücken zu schließen und Risikominimierung zu betreiben. Damit wird der digitale Angriff von außen oder innen nicht gleich der Auslöser für komplette Produktionsstillstände. Und es wird die Chance verringert, dass womöglich ein Virus von der Maschinensteuerung über das Datennetz Zugriff auf ERP- und MES-System erhält und erheblichen Schaden anrichtet.

Ausgangssituation in den Unternehmen

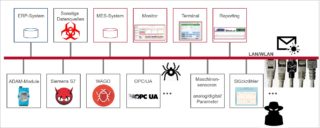

Viele Unternehmen mit einer Fertigung nutzen mittlerweile Maschinen, die in irgendeiner Weise Daten verarbeiten und diese über ein Netzwerk empfangen/lesen sowie versenden/schreiben. Auch wenn im Maschinen-Umfeld viele verschiedene Kommunikationsprotokolle existieren (Feldbus, MQTT, OPC UA, …), so werden die Daten am Ende über das Firmen-LAN (Ethernet) transportiert. Oft ist dieses Firmen-LAN gleichzeitig auch das einzige LAN im ganzen Unternehmen. So werden über dieses gleichermaßen E-Mails empfangen und versendet, Dokumente gelesen und gespeichert und Cloud-Dienste genutzt. Die einzige Trennung vom öffentlichen Internet ist der Router oder die Firewall des Internetanbieters (oft DSL-Modem/Router, welche häufig auch im Heimgebrauch zum Einsatz kommen).Definition des Sicherheitsbedarfs verschiedener Daten

Die Grundlage für die IT-Sicherheit der zu verarbeitenden Informationen ist die Bewertung des Sicherheitsbedarfes. Informationen (Daten) haben unterschiedliche Anforderungen an Verfügbarkeit, Vertraulichkeit und Integrität. Daten über Personen haben einen hohen Bedarf an Vertraulichkeit. Echtzeitdaten von Maschinen haben einen hohen Bedarf an Integrität. Daten im Office-Bereich haben eine hohe Anforderung an Verfügbarkeit. Zum Schutz der Daten müssen neben den technischen Möglichkeiten (Firewall, Anti-Virus, Anti-Spyware, Intrusion Prevention, Patchmanagement, …) vor allem die Mitarbeiter sensibilisiert und geschult werden. Voraussetzung dafür ist eine klare Unternehmens-Sicherheitspolitik. Weitere Herausforderungen sind die- wachsende Menge an Informationen/Daten

- Umsetzung der gesetzlichen Vorgaben (IT-Sicherheitsgesetz, GoBS, …)

- neuen Bedrohungen durch Ransomware

- Nutzung von Cloud-Diensten

- …

Mittelstand vernetzt – So profitieren Sie vom IoT!

Unser Whitepaper „IoT im Mittelstand“ zeigt, wie kleine und mittlere Unternehmen das Internet der Dinge für sich einsetzen können. Lernen Sie Strategien kennen, um Maschinen zu vernetzen, Prozesse zu automatisieren und neue Geschäftsmodelle zu erschließen.